- SAP Community

- Products and Technology

- Financial Management

- Financial Management Blogs by Members

- SAP PI tool - XPI Inspector

- Subscribe to RSS Feed

- Mark as New

- Mark as Read

- Bookmark

- Subscribe

- Printer Friendly Page

- Report Inappropriate Content

Para os PIs que têm o (excelente) costume de frequentar o fórum SCN PI internacional, talvez esta informação não seja novidade, mas para os muitos GRC/PIs, Abaps, MMs, SDs, etc, envolvidos com NF-e e que recentemente estão tendo que se virar pra responder em seus respectivos clientes/projetos se seus sistemas estão de acordo com as exigências divulgadas pela Sefaz sobre as cifras SSL/HTTPS requeridas para comunicação com os webservices… talvez isso seja algo totalmente novo e assustador.

XPI Inspector é uma aplicação web de diagnósticos desenvolvida pela SAP que coleta logs e debug traces de diversos componentes do PI de forma muito completa, simples e que é, na minha opinião, extremamente útil para consultores, desenvolvedores e administradores do SAP PI. O intuito é que os logs/traces extraídos sejam anexados nos chamados da SAP para auxiliar na análise dos problemas reportados.

Informações sigilosas como chaves privadas de criptografia e senhas não são coletadas pela ferramenta.

Para alguns tipos de verificações (como conexão Client SSL), o XPI Inspector abre conexões genéricas https/ftps para solicitar ao Server SSL remoto. Este é o caso que podemos utilizar para validar o handshake realizado entre servidor PI (Client) e Sefaz (Server) e analisar quais cifras estão de fato sendo utilizadas na negociação e com isso responder as perguntas no projeto like a boss

Esta é a cara do XPI Inspector

Cada tipo, ou modelo de diagnóstico possível executado pelo XPI Inspector é chamado pela SAP como Example (exemplo). Portanto, para a milagrosa evidência do handshake entre PI e Sefaz, deve-se utilizar o Example 11: Authentication, SSL & PP referente a área Login, WSS, SSL, XI Principal Propagation, e preencher alguns parâmetros adicionais (URL, Keystore Entry/View, etc).

Depois de escolhido o exemplo adequado e preenchidos os campos relevantes, basta clicar em Start, executar o seu cenário de diagnóstico (no caso de NF-e, um teste eficaz seria disparar a interface Service Status Check que é rápida e não depende de geração de XML fiscal) e clicar em Stop imediatamente depois da execução da interface ter sido concluída.

A ferramenta exibe o relatório da execução com todas as informações coletadas e um botão de download de um arquivo zip com todos os relatórios extraídos no seu diagnóstico. Em um caso de suporte, você deve anexar este zip na SAP Message para que o especialista possa analisar o problema. No caso de NF-e… você já sabe o que fazer

Instalação do XPI Inspector – Coisa muito simples: pegar o arquivo EAR e fazer deploy na instância Java. Pode-se fazer o deploy direto pelo NWDS utilizando plugin ou via SDM… ou joga no colo do Basis.

Ponto negativo: Como obter o arquivo EAR? Só pedindo pra SAP… ou pra mim, mediante depósito bancário hehehe (brincadeira, claro!).

Deve-se abrir uma SAP Message informando seu problema para que a SAP disponibilize uma URL para baixar o arquivo. O analista da SAP também irá informar qual é o Example que ele quer que seja executado.

A intenção desta publicação não é de ensinar a usar esta ferramenta, e sim apenas de apresentá-la aos que não sabem nem por onde começar no caso de verificar e evidenciar o handshake.

Aqui vai um exemplo de um Example

Example: 11 (Authentication, SSL & PP)

Após o deploy com sucesso, acessar a aplicação via http(s)://<host>:<port>/xpi_inspector

Detalhe: você precisar ter autorização JAVA!!!! como administrador para conseguir acessar o XPI Inspector.

Tela de seleção

Veja que SSL Server URL Address é um parâmetro opcional e deve ser especificado somente se você quiser verificar o ssl handshake com um ssl server remoto e um client local j2ee (que é o caso pra NF-e).

Start...

Execução da interface que comunica com a Sefaz:

...e Stop.

Tela do resultado (verificações realizadas)

Security Providers registrado durante a inspeção.

Certificado SSL Server e seu SSL handshake com client j2ee do PI

Durante esta verificação o XPI Inspector abre conexões genéricas https ou ftps para solicitar o server SSL remoto.

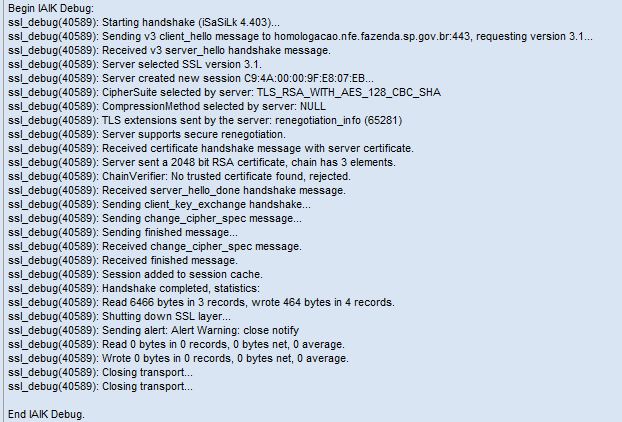

E então..... o IAIK debug:

Verificando se o certificado do Server ssl é confiável para o Client J2EE.

Verifica configuração de Principal Propagation: Nesta verificação, o XPI Inspector realiza chamadas do JCO ao Integration Server (ABAP) para validar se a confiança SSO2 entre Java Adapter Engine e o ABAP Integration Server

Bem legal neh?

Mais informações:

- SAP Note 1514898 - XPI Inspector for troubleshooting XI

- Documento how_to_inspect.pdf anexo na SAP Note.

- Links:

http://scn.sap.com/community/pi-and-soa-middleware/blog/2013/03/22/xpi-inspector

http://scn.sap.com/community/pi-and-soa-middleware/blog/2012/01/12/michals-pi-tips-xpi-inspector--he...

- SAP Managed Tags:

- SAP Electronic Invoicing for Brazil (SAP Nota Fiscal Eletronica)

You must be a registered user to add a comment. If you've already registered, sign in. Otherwise, register and sign in.

-

Assign Missing Authorization Objects

1 -

Bank Reconciliation Accounts

1 -

CLM

1 -

FIN-CS

1 -

Finance

2 -

GRIR

1 -

Group Reporting

1 -

Invoice Printing Lock

2 -

Mapping of Catalog & Group

1 -

Mapping with User Profile

1 -

matching concept and accounting treatment

1 -

Oil & Gas

1 -

Payment Batch Configurations

1 -

Public Cloud

1 -

Revenue Recognition

1 -

review booklet

1 -

SAP BRIM

1 -

SAP CI

1 -

SAP RAR

1 -

SAP S4HANA Cloud

1 -

SAP S4HANA Cloud for Finance

1 -

SAP Treasury Hedge Accounting

1 -

Z Catalog

1 -

Z Group

1

- Possible applications the RFWT0010 Program in SAP in Financial Management Blogs by SAP

- Direct Tax deductible items and automatic posting on extended ledger in Financial Management Q&A

- Payment Batch Configurations SAP BCM - S4HANA in Financial Management Blogs by Members

- SAP ECC Conversion to S/4HANA - Focus in CO-PA Costing-Based to Margin Analysis in Financial Management Blogs by SAP

- Government SEFAZ Technical Notes with Optional Events in Financial Management Blogs by SAP